Array

(

[ID] => 10132

[post_author] => 3879

[post_date] => 2019-12-25 15:23:50

[post_date_gmt] => 2019-12-25 12:23:50

[post_content] => Что такое пентест

В связи с активным включением пентеста в нормативку и общую практику обеспечения ИБ в российских компаниях, полезно разобраться с предметом тщательно.

Для начала разберемся, что такое пентест (пентестинг).

Penetration testing – это тестирование на проникновение. Если говорить проще, то это вариант поиска, изучения и эксплуатации разного рода уязвимостей в сфере кибербезопасности той или иной организации. Услугу регулярно заказывают самые разные компании независимо от сферы деятельности.

Определение так себе. Но суть верная - пентестер ищет уязвимости и эксплуатирует.

Задача пентестера – исследовать сайты, веб-приложения, сетевые сервисы и службы, СУБД, сетевое оборудование, протоколы сетевой модели OSI, средства защиты данных, прикладное программное обеспечение (ПО), пользовательские и серверные операционные системы, прочее.

Тестирование позволяет оперативно и точно найти уязвимые и в целом слабые места системы безопасности предприятия, которыми при желании и наличии достаточного опыта могут воспользоваться злоумышленники. Притом не только на виртуальном, но и на физическом уровне (отдельная тема). А учитывая, что новые уязвимости появляются постоянно, проводить такое тестирование нужно регулярно. Для финансовых организаций – не реже одного раза в год.

Требования на законодательном уровне и на уровне регулирования

Важно! На законодательном уровне регулирования нет

Более того, до сих пор нет четких правил оформления данных работ. Теоретически реакция правоохранительной системы может быть любой.

Серьезный всплеск интереса к услуге тестирования на проникновение произошел после принятия в 2018 году поправок к:

Положение Банка России от 09.06.2012 N 382-П (ред. от 07.05.2018) "О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств"

382-П зарегистрирован в Минюсте (что важно) и обязателен для большого количества финансовых организаций. Сейчас на замену 382-П пришло Положение 719-П.

На этом регулятор не остановился, аналогичные требования по проведению пентеста были распространены (по положению 684-П, а сейчас 757-П) и на некредитные финансовые организации.

Кроме того, фин. организации должны выполнять аудит информационной безопасности и сертификацию используемого в работе ПО (но это отдельная история).

Итак,

Обнаружить geekvape: Повысьте свое путешествие вейпинга с помощью передовых технологий и гладких дизайнов. Исследуйте ряд инновационных функций, которые обещают улучшить каждую затяжку. Geekvape - где технология удовлетворяет удовлетворению.

Требования по пентесту для финансовых компаний

- Банки и НФО должны проводить тест на проникновение не реже раза в год.

И все. Методик, уточнений, четких определений и даже описаний состава работ - нет.

Расходы на проведение тестирования на проникновение ложатся на плечи самих банков и НФО. Но цена несоизмеримо ниже тех финансовых потерь, которые может понести организация из-за действий злоумышленников или претензий со стороны регуляторов. О ценах позже.В приведенной выше статье мы можем порекомендовать вам последние платья. Покупайте платья различной длины, цвета и стиля на любой случай от ваших любимых брендов.

Законность пентеста

Статьи 272, 273, 274 УК РФ, по-другому, хакерские статьи, появились в уголовном кодексе в те времена, когда пентест как услуга применялся крайне редко. Широкую популярность пентест завоевал только в последние годы. Сегодня тестирование на проникновение воспринимается не как экзотика, а как один из самых эффективных элементов обеспечения информационной безопасности.

28-я глава Уголовного кодекса появилась более 20 лет назад. В то время любая хакерская деятельность воспринималась как вредоносная. Поэтому сначала текст статей, а потом и судебная практика формировались исходя их понимания, что "хакерство - это плохо". Статьи сформулированы таким образом, что например, разработка вредоносного ПО - преступление само по себе, равно как и использование такого ПО. Хотя очевидно, что пентест с такими ограничениями невозможен.

Ситуацию исправило появление Постановления Пленума Верховного Суда РФ от 15.12.2022 N 37 "О некоторых вопросах судебной практики по уголовным делам о преступлениях в сфере компьютерной информации, а также иных преступлениях, совершенных с использованием электронных или информационно-телекоммуникационных сетей, включая сеть "Интернет". После рассмотрения предложений поступивших из ФСБ России было уточнено, что не образует состава преступления разработка и применение инструментов пентеста при наличие согласия собственника информационной системы.

Виды пентестов

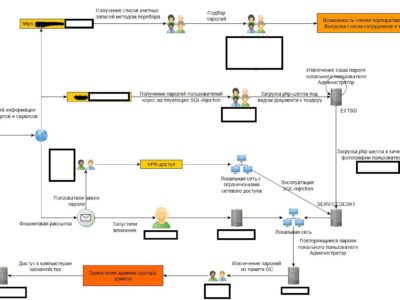

- Традиционно пентестинг начинается с техники, специалисты по безопасности проводят анализ, обнаруживают и эксплуатируют уязвимости программного обеспечения и/или оборудования. При этом делается все возможное, чтобы действия специалистов никоим образом не нарушили работу банковской структуры. Также применяют инструменты ручного и автоматического тестирования. Все этапы и способы тестирования, как правило, предварительно оговариваются со службой информационной безопасности предприятия. Позже обсудим Read Teaming.

- Также используются тесты, основанные на методах социальной инженерии. Специалисты проверяют, насколько сотрудники осведомлены в вопросах инфобезопасности, знают ли они, как выявить угрозу и как действовать в такой ситуации. К сожалению, сегодня во многих банках уровень осведомленности сотрудников в вопросах информационной безопасности довольно невысокий. Есть примеры, когда персонал нарушает свою инструкцию напрямую, или просто не знают или не имеют таковой. Открывают сомнительные зараженные электронные письма, скачивают файлы из неизвестных источников, выдают данные по телефону и прочее. Как следствие, злоумышленники получают доступ к конфиденциальной информации. Данная информация может пригодиться команде по пентесту в дальнейшей работе по развитию атаки.

- Многие исследователи отдельно выделяют социотехнические пентесты, совмещающие в себе принципы двух предыдущих. С их помощью специалисты могут обнаружить самые вероятные уязвимости и направления атак злоумышленников.

Итого, тесты на проникновение делятся на несколько категорий:

- Внешний пентест без учетных или с учетными данными клиента;

- Внутренний пентест без учетных или с учетными данными пользователя;

- Внутренний пентест с данными администратора (странный вариант, но имеет место на рынке).

Вариативность состава услуги пентеста очень большая и зависит от:

- Насколько пентестер информирован об используемых средствах защиты, аппаратном/программном обеспечении клиента, сетевой инфраструктуре компании?

- Какие средства для атаки может использовать?

- Разрешено ли эксплуатировать уязвимости и какие?

- Требуется ли согласование действий с представителем атакуемой организации?

- Каковы сроки и бюджет проекта?

- и многое другое.

Кто может проводить пентест?

Вопрос можно разделить на 2 части:

У кого есть право проводить пентесты? Ответ на данный вопрос - не регулируется. Формально - кто угодно.

Кому доверяют свою инфраструктуру в действительности? Опытным и авторитетным компаниям со значительным опытом и хорошими отзывами на рынке. Лучшая репутация - сарафанное радио.

Сроки и ожидаемые результаты пентестинга

Возвращаясь к финансовым компаниям. Требования ЦБ не устанавливают четкие временные рамки проведения пентестинга. Они сильно зависят от особенностей банковской структуры, ее объемов, уровня кибербезопасности и киберустойчивости в настоящий момент, количества сотрудников и других параметров. Тем не менее, стандартные сроки такие:

- от 1 до 10 дней на сбор информации;

- от 1 до 5 дней на подготовку к тестированию;

- 1-10 дней на эксплуатацию уязвимостей;

- до 5 дней на подготовку отчета;

- до 10 дней на обсуждение результатов пентеста с заказчиком;

В зависимости от проводимых мероприятий сроки тоже могут отличаться. Поэтому нужно заблаговременно обсуждать все аспекты с представителем компании, которая проводит тесты на проникновение. Так вы сможете лучше спланировать работу. Хотя грамотный подход никоим образом не нарушает рабочий процесс банковской структуры и не препятствует нормальной трудовой деятельности персонала.

По результатам проведенного тестирования клиент получает исчерпывающий отчет, в котором содержится следующая информация:

- список проведенных тестов;

- перечень обнаруженных уязвимостей;

- описание того, какие способы эксплуатации уязвимостей применялись и какие результаты проверки получены;

- сведения по протоколу действий службы реагирования;

- рекомендации для устранения обнаруженных уязвимостей.

Любой банк России может запросить услугу проведения penetration testing и получить комплексные услуги в полном соответствии с требованиями российского законодательства. Я рекомендую следовать нормам не только закона, но и практики, а также верно оценивать риски по оформлению работ. Нормальные компании - исполнители, умеют оформлять работы по договору.

Важно проводить тестирования регулярно, так как новые уязвимости появляются постоянно, а защититься от них на сто процентов без привлечения специалистов невозможно. Побеспокойтесь о защите конфиденциальных данных и, что не менее важно, средствах своих клиентов уже сейчас. Закажите тестирование на проникновение своего банковского учреждения или предприятия.

Стоимость услуг по пентесту

На западе цена пентеста начинается от 9-13 тысяч долларов.

В России в зависимости от состава услуг цены на пентест могут начинаться от 150 - 200 тысяч рублей. Максимальная цена контракта, о которой мне известно 36 миллионов рублей. При этом нужно понимать, что более или менее адекватной ценой за пентест можно считать сумму от 700 тысяч рублей до 2-3 миллионов рублей, опять же зависит от состава и объема работ.

[post_title] => Пентест (pentest). Обзор требований и цен в России 2023

[post_excerpt] => Внешний пентест без учетных или с учетными данными клиента;

Внутренний пентест без учетных или с учетными данными пользователя;

Внутренний пентест с данными администратора (странный вариант, но имеет место на рынке).

[post_status] => publish

[comment_status] => open

[ping_status] => closed

[post_password] =>

[post_name] => pentest

[to_ping] =>

[pinged] =>

[post_modified] => 2024-08-16 04:46:28

[post_modified_gmt] => 2024-08-16 01:46:28

[post_content_filtered] =>

[post_parent] => 0

[guid] => https://tsarev.biz/?post_type=articles&p=10132

[menu_order] => 0

[post_type] => articles

[post_mime_type] =>

[comment_count] => 6

[robotsmeta] =>

[pod_item_id] => 10132

)