В современном мире информация является критически важным ресурсом для всего человечества. Потребность в ее защите появилась в связи с тем, что злоумышленник, воспользовавшись полученным данными, может нанести катастрофический ущерб организации. Поэтому предотвращение и ликвидация угроз безопасности данных – одна из ключевых задач сотрудников и руководства.

Какими способами и средствами решается данная задача? Их невероятно много, но конкретно сегодня мы рассмотрим мониторинг открытых систем. Узнаем, что это такое и как он упрощает жизнь специалиста сферы информационной безопасности.

Мониторинг открытых систем. Основные понятия

Обеспечение защиты информации (данных) предполагает наличие средств, позволяющих:

- Осуществлять контроль за действиями сотрудников;

- Собирать полученные данные с применяемых средств защиты информации.

Мониторинг событий информационной безопасности позволяет централизованно собирать информацию с любых устройств для их последующего анализа. Результат этой работы обеспечивает своевременное реагирование на инциденты.

Открытыми системами являются те, обеспечивающие доступ к глобальной сети Интернет. К основным принципам защиты можно отнести сетевое оборудование, с помощью которого контролируется взаимодействие внутренних и внешних сетей.

Чаще всего в организации выделяется отдельная зона, которая имеет доступ в глобальную сеть, но при этом изолирована от локальной сети. Такой способ позволяет ограничить возможность проникновения злоумышленника в локальную сеть. Периодический анализ данных, поступающих с сетевых устройств, позволяет получить информацию об открытых портах, маршрутах IP-пакетов, протоколах и попытках получения доступа к ресурсам сети.

Любое устройство или программное обеспечение позволяет вести журналы, в которых фиксируются различные события. Такая функция важна для специалистов информационной безопасности, так как позволяет отследить действия, которые могут привести к инциденту.

Сервисные журналы авторизации предоставляют информацию об учетных записях пользователей, их действий, а также попытках эксплуатации уязвимостей.

Журналы операционных систем позволяют отслеживать состояния оборудования, несанкционированные изменения настроек, удаленное управление.

Недостатки в защите систем могут быть выявлены злоумышленниками и эксплуатироваться ими. Наличие уязвимостей характерно для любой системы. В связи с этим нужно постоянно анализировать потенциально слабые места и принимать меры по их защите.

Управление информацией, поступающей с любых устройств – один из способов снижения риска кражи конфиденциальных данных, их подмены. Система мониторинга позволяет детально исследовать какую-либо сетевую активность, оперативно информировать о выявленных инцидентах и обрабатывать необходимое количество данных, поступающих с оборудования.

Подытожим: мониторинг позволяет организовать централизованный сбор данных об открытых системах, хранение и анализ, что дает возможность специалисту по информационной безопасности обеспечить эффективную защиту от внешнего воздействия на информационные системы организации, обезопасить ключевые ресурсы, а также оптимизировать процесс выявления ошибок и сбоев.

Основные задачи специалиста по ИБ

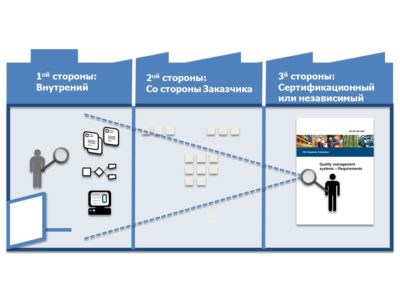

- Аудит и мониторинг любых информационных систем для реализации правильной защиты;

- Просчет рисков: анализ ИС на предмет возможности взлома, подготовка плана внедрения реализации защиты информации, проверка программ и нахождение слабых зон защиты, составление ТЗ на доработку системы, тестирование системы защиты информации, проведение согласованных атак и подключение защиты слабых мест.

- Создание и проверка систем защиты данных;

- Составление внутренней нормативной документации;

- Обучение, консультирование и тестирование сотрудников основам ИБ;

- Разработка и внедрение мероприятий по обеспечению ИБ организации: разработка и контроль организационных и технических мер, установка специального программного обеспечения и т. д.

Перечисленные задачи определяют направления деятельности информационной безопасности в целом.

Обеспечение мониторинга предполагает наличия доступа к логам, благодаря которым можно обнаружить возможное вредоносное воздействие. Эксплуатация уязвимости может привести к изменению данных, настроек или нарушению работоспособности системы. Возможность контролировать любые события, возникающие в процессе работы устройств, приводит к улучшению системы защиты, своевременному реагированию специалистов информационной безопасности и точному определению природы возникшего инцидента или нарушению.

Изменения в работе любого устройства или сервиса отражается в журнале и может говорить о том, что источником обнаруженной активности является попытка несанкционированного вмешательства. Полученные данные позволяют однозначно определить с какого оборудования поступила информация и какие действия были выполнены для ее возникновения. Сотрудники, проанализировав необходимую информацию применяют соответствующие меры по ликвидации нарушения.

Каждая нежелательная активность способна нанести ущерб работоспособности организации, что приводит к нежелательным последствиям. Мониторинг открытых систем позволяет избежать возможных атак из внешней среды путём постоянного анализа данных, формируемых оборудованием, а также своевременного реагирования специалистов по информационной безопасности.

Автор статьи: Царев Евгений