Array

(

[ID] => 10197

[post_author] => 3879

[post_date] => 2019-12-31 15:03:47

[post_date_gmt] => 2019-12-31 12:03:47

[post_content] => Что такое аудит информационной безопасности предприятия?

Аудит информационной безопасности — это оценка состояния ИБ на соответствие с определенными критериями, показателями безопасности в целом и на соответствие нормативным актам контролирующих органов государственной власти, в частности. Он происходит в четыре этапа: сначала информация собирается, затем эти данные анализируются, на основе анализа вырабатываются рекомендации и составляется аудиторский отчет. Помимо исследования уровня безопасности, грамотно проведенный аудит также оценивает риски и прогнозирует развитие менеджмента процессов ИБ в компании, а предоставленные отчет и рекомендации могут являть собой стратегические планы по развитию и решать множество проблем на фундаментальном уровне.

Критерии аудита информационной безопасности

Существует большое количество критериев аудита (на соответствие чему проверяем). Также существует масса методик и методических рекомендации, которые используются при проведении реальных аудитов информационной безопасности.

Наиболее популярными критериями являются:

- Стандарты серии ISO 2700x

- СТО БР ИББС (Комплекс БР ИББС)

- Комплекс положений и указаний Банка России

Часто применяются рекомендации стандарта ISO 19011:2011 по проведению аудитов систем менеджмента.

Виды аудита IT-безопасности

Аудит ИБ бывает внутренним — в таком случае его корректно назвать самооценкой, так как он проводится сотрудниками компании.

По ряду положений и в соответствии с ГОСТом Р ИСО/МЭК 27001-2006 такой аудит должен быть постоянным и непрерывным — и на самом деле, проверка эффективности и последующие выводы лежат в основе практически всех процессов, связанных с ИБ: будь то протокол о реагировании на события и инциденты, установка и настройка нового ПО, или изменение документации по менеджменту процессов ИБ. Все должно тестироваться, выводы учитываться — это непрерывный процесс получения опыта, выработки действующих методов, их постоянного улучшения и поддержания на современном уровне.

Обычно по причине того, что проверок много, они не проводятся на таком крупном уровне и с заполнением массы бумаг, как это делается во внешнем аудите, однако несколько раз в год не будет лишним сымитировать как бы вас проверяли специалисты со стороны профессиональных аудиторских компаний или ЦБ РФ. Скажем, вы в банковской сфере, и вам по требованиям Банка России необходимо проводить внешний аудит по ГОСТ Р 57580.1 (ГОСТ Р 57580.2). В этом случае хорошей практикой проверки уровня ИБ и подготовки к аудиту является самооценка. Такая проверка может сразу устранить очевидные, лежащие на поверхности проблемы и тем самым получить более высокую оценку при внешнем аудите. Это также может помочь найти слабые места в самих методиках оценки вашей компании и тем самым значительно увеличить эффективность внутренних проверок после внешней.

Внешний аудит, соответственно, проводится независимыми экспертами или компаниями, специализирующимися в области информационной безопасности. В нашей стране желательно проводить комплексный аудит ИБ в предприятии, пользуясь услугами лицензиатов ФСТЭК (иногда ФСБ). Во-первых, это может напрямую требоваться критерием аудита (747-П, 683-П, 757-П, 719-П и пр.), во-вторых, отчет лицензиата имеет более высокий вес в случае возникновения вопросов со стороны правоохранительной системы.

Если внутренний аудит — это скорее непрерывный процесс мелких улучшений, то внешний - является контрольной проверкой.

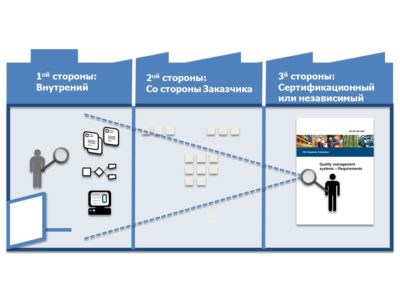

Также в зависимости от того, кто проводит аудит, внешний аудит разделяют на:

- аудит 2 (второй) стороны — поставщика или клиента

- аудит 3 (третьей) стороны — регулятора или органа по сертификации

Когда и для чего требуется комплексный аудит информационной безопасности организации?

После данной информации о видах аудита вполне очевидно, что без внутреннего аудита нельзя обойтись в принципе. Он должен происходить с первого дня компании и не прерываться, потому что от него зависят функционирование как систем, так и процессов организации.

Ценность внешнего аудитора также очевидна — он может получить более объективный результат, а потому многие сектора экономики (такие, как банковский), имеют регламентированный механизм регулярных независимых проверок (обычно 1 раз в 2 года). В настоящий момент аудиты в банках проходят постоянно (заканчиваем аудит по одному критерию и сразу начинаем другой - уже по новому критерию).

Создание СМИБ (системы менеджмента информационной безопасности).

Предположим, вы только создаете свою компанию. Или только выходите в информационное, цифровое пространство. Возможно, раньше вы только опирались на антивирусы, но объемы увеличились и встал вопрос о создании отдела и политики по вопросам ИБ в пределах компании.

Так или иначе, но сейчас вы хотите создать полноценную систему менеджмента ИБ со всеми сопутствующими атрибутами — как, например, они описаны в ГОСТ Р ИСО/МЭК 27001-2006. В таком случае независимый эксперт не может непосредственно оценить уровень текущей защиты — ведь ее попросту не существует, однако он может проконсультировать компанию по требованиям, как если бы он проводил аудит.

Как именно оценивать активы и риски в вашей сфере, что понимать под правовыми требованиями в вопросах персональных данных и конфиденциальности, как распределить уже существующих специалистов (чтобы более квалифицированные были на задачах по их силам и не отвлекались на более мелкие или не требующие специализированных знаний, т. е. могут быть выполнены и не специалистами в области ИБ). Технически вашей текущей защите присваивается нулевой уровень по шкале зрелости («На данном уровне наблюдается полное отсутствие определенного процесса по анализу и оценке рисков ИБ. Не проводится оценка рисков ИБ для проектов, разрабатываемых стратегий и решений…»), а после идут рекомендации по созданию систем, выводящих на новый уровень. Едва ли после выполнения этих рекомендаций ваша защита мгновенно станет пятого уровня зрелости, но это станет достаточно профессиональным стартом, на основе которого можно будет тестировать, учиться и дорабатывать под конкретно ваши нужды вместо изобретения велосипеда или потери времени, когда просто возникло недопонимание каких-либо требований или особенностей документации.

Изменение СМИБ или требований к ИБ в целом

Это также является одним из пунктов ГОСТ Р ИСО/МЭК 27001-2006, а именно «Порядок организации и управления информационной безопасностью и ее реализация (например, изменение целей и мер управления, политики, процессов и процедур обеспечения информационной безопасности) должны быть подвергнуты независимой проверке (аудиту) через определенные промежутки времени или при появлении существенных изменений в способах реализации мер безопасности», и это в целом совершенно понятный момент. Сильно измененные структуры не всегда могут уследить за всеми своими частями, протоколы могут быть устаревшими, системы — находиться в конфликте друг с другом, было выбрано «костыльное» решение, лишь бы все работало с минимумом изменений, тогда как взгляд со стороны на систему в целом окажется существенным подспорьем и сделает переходный процесс не только более быстрым, но и безопасным. Даже если вашей компании не нужна помощь в процессе перехода, его завершение — это тоже своего рода завершение проекта по безопасности, результат которого требует «контрольной» и независимой оценки.

Подготовка к ежегодным проверкам; проверка на соответствие законам, положениям, ГОСТам

Здесь все достаточно просто — в иных сферах независимый аудит ИБ обязателен, в каких-то компаниях просто нет людей, детально разбирающиеся в каждом требовании и как его пройти фактически и документально. В таких случаях эксперты, обладающие и лицензией, и опытом, проверяют именно так, как будут проверять инстанции. Подобное знание почти гарантировано не позволяет попасть в зону штрафуемых нарушений, и даже если какие-то несоответствия будут обнаружены — у вас на руках будет понятный и подробный план по их исправлению. Впрочем, лучше всегда оставлять себе время на исполнение рекомендаций до государственной проверки и провести комплексный аудит информационной безопасности организации заранее.

Переход на принципиально новый уровень

Это случай, когда вы оказались в «тупике». Например, множество ложных срабатываний или пропусков инцидентов и вы не знаете, как это исправить. Квалификации ваших специалистов оказалось недостаточно для более современных методов или просто квалифицированных сотрудников по тем или иным причинам практически не осталось; может быть, их просто слишком мало, а задач — слишком много. В таком случае аудит проводится даже в меньшей степени для обнаружения проблем, поскольку с ними вы знакомы, а скорее для взгляда со стороны, для помощи в процессах и корректировании систем, для перенастройки системы под текущие мощности. Очень многие компании и эксперты, занимающиеся безопасностью, не только имеют обширный опыт, который позволяет быстро ориентироваться и решать множество ситуаций, но еще и постоянно изучают свежие отчеты и статистики; знают о наиболее популярных уязвимостях и проблемах — и в принципе, и прямо сейчас; знакомы с современными методами и экспериментами, свежими разработками в области ПО и могут многое упростить и сделать более эффективным.

Если вы хотите проверить, соответствуете ли вы национальным или международным требованиям; насколько результаты ваших усилий по созданию СМИБ отвечают изначальным целям; как именно вам развиваться дальше и что означают на практике каждый из пунктов положений и ГОСТов, а также их документация — оставляйте заявку в форме ниже. Будь то консультация или аудит ИБ, я смогу вам помочь в кратчайшие сроки.

[post_title] => Аудит информационной безопасности

[post_excerpt] => Аудит информационной безопасности — это оценка состояния ИБ на соответствие с определенными критериями, показателями безопасности в целом и на соответствие нормативным актам контролирующих органов государственной власти, в частности.

[post_status] => publish

[comment_status] => open

[ping_status] => closed

[post_password] =>

[post_name] => audit-informatsionnoy-bezopasnosti

[to_ping] =>

[pinged] =>

[post_modified] => 2022-01-11 17:40:01

[post_modified_gmt] => 2022-01-11 14:40:01

[post_content_filtered] =>

[post_parent] => 0

[guid] => https://tsarev.biz/?post_type=articles&p=10197

[menu_order] => 0

[post_type] => articles

[post_mime_type] =>

[comment_count] => 2

[robotsmeta] =>

[pod_item_id] => 10197

)